Les logiciels malveillants et les maladies humaines prospèrent grâce au silence et à l'invisibilité. Si la plus petite cellule cancéreuse vous donnait un visage à pois, vous chercheriez un traitement immédiatement et tout irait bien, car l'envahisseur maléfique n'aurait jamais la chance de se propager.

De même, il est préférable de détecter les infections de logiciels malveillants tôt, avant qu'elles ne puissent se propager et causer de terribles dommages. Si un malware a signalé son arrivée en giflant, vous avez été malveillant ! sur votre moniteur, vous téléchargeriez un outil pour le blitzer, puis continuerez votre vie. Mais les pirates ne veulent pas que vous sachiez que vous avez été piraté.

Ils créent des imposteurs silencieux qui peuvent se cacher dans votre système pendant des années, volant vos coordonnées bancaires, mots de passe et autres données sensibles alors que vous ne le savez pas du tout. Même les ransomwares peuvent s'envenimer silencieusement sur votre PC avant qu'ils ne lancent une demande de rançon sur votre écran.

Nous commencerons par révéler les derniers tueurs silencieux qui peuvent se cacher dans votre PC - ou votre téléphone, tablette et routeur. Ensuite, nous vous montrerons comment les trouver et d'autres méchants cachés. Soyez prêt - il peut y avoir plus que ce à quoi vous vous attendiez. La bonne nouvelle est que nous proposerons ensuite des moyens de chasser et de garder les tueurs silencieux.

Le pire malware est maintenant encore pire

Les entreprises de sécurité et de logiciels, y compris Microsoft, sont piégées dans un jeu constant de « tout ce que vous pouvez faire, je peux faire mieux » avec les pirates. Si Microsoft corrige une faille de sécurité, les pirates informatiques découvriront bientôt une nouvelle vulnérabilité à exploiter. Lorsque votre antivirus identifie une nouvelle menace et met à jour ses définitions pour mettre le contrevenant sur liste noire, le contrevenant cherche (ou force) une nouvelle entrée.

Les logiciels malveillants ne se rendent jamais. Il revient à la planche à dessin et rebondit plus fort, plus difficile à enlever et – la meilleure stratégie de survie de tous – plus difficile à détecter.

Avant de montrer comment trouver et tuer les logiciels malveillants qui se cachent dans votre PC, nous vous proposerons quelques exemples pour mettre les dangers en contexte. Voici sept menaces mortelles qui peuvent faire des ravages dans votre ordinateur en ce moment, cachées non seulement à vous, mais aussi à votre système d'exploitation (OS), votre navigateur et même votre antivirus.

Chevaux de Troie pirates d'antivirus

Les chevaux de Troie sont des fichiers malveillants se faisant passer pour des fichiers, des programmes ou des mises à jour légitimes. Le terme, comme vous pouvez le deviner, vient de l'histoire ancienne des Grecs qui se sont cachés à l'intérieur d'un cheval de bois pour se faufiler dans la ville de Troie. Trois mille ans plus tard, « troyen » signifie à peu près la même chose, mais sans la menuiserie. Il décrit maintenant toute stratégie pour envahir un endroit protégé - tel que le système d'exploitation (OS) de votre PC - en prétendant être quelque chose qu'il n'est pas.

Le cheval de Troie le plus connu de ces dernières années est Zeus (également appelé Zbot), qui est passé inaperçu dans de nombreux PC et a pillé les coordonnées bancaires des victimes. Il a une nouvelle concurrence terrifiante sous la forme de Carberp, dont le nom pourrait faire rire un enfant mais dont le code pourrait détruire toutes les défenses de votre PC.

Le code source de Carberp a été publié gratuitement en ligne – une perspective terrifiante pour la sécurité informatique. Il permet aux pirates du monde entier de créer de nouvelles versions de ce monstre. Ils partagent tous l'objectif principal de ne pas être détectés sur votre PC, selon Kaspersky. Une fois là-bas, il vole silencieusement vos données personnelles, y compris les mots de passe et les coordonnées bancaires. L'incarnation la plus effrayante de Carberp (au moins jusqu'à présent) peut désactiver et même supprimer votre antivirus installé. Cela le rend plus difficile à détecter et à supprimer que même le dernier ransomware.

LIRE SUIVANT : Notre guide du meilleur logiciel antivirus 2017

rootkits d'effacement de PC

Si les chevaux de Troie sont des logiciels malveillants déguisés, les rootkits sont des contrebandiers intégrés à des logiciels malveillants. Une fois qu'un rootkit s'est introduit dans votre PC, peut-être en vous incitant à cliquer sur un lien de phishing, il pirate votre système d'exploitation pour s'assurer que sa cargaison malveillante reste cachée.

Actuellement, l'exemple le plus effrayant est Popureb, un petit rootkit avec une grande réputation selon la société de sécurité Sophos. Non seulement il enveloppe une cape d'invisibilité autour de son contenu dangereux, mais il s'intègre si profondément dans le système d'exploitation des victimes qu'elles ont été obligées d'effacer leurs systèmes pour le supprimer. Le conseil de Microsoft est que toutes les infections de rootkit doivent être traitées en effectuant une nouvelle installation de Windows.

Intrus de porte dérobée

Une porte dérobée n'est pas un type de malware, mais une faille délibérément installée dans votre système d'exploitation qui permet aux pirates de pénétrer dans votre PC sans être détectés. Les portes dérobées peuvent être installées par des chevaux de Troie, des vers et d'autres logiciels malveillants. Une fois la faille créée, les pirates peuvent l'utiliser pour contrôler votre PC à distance. Il reste caché, ce qui lui permet de créer encore plus de portes dérobées pour une utilisation future.

Malware d'évasion

Les pirates conçoivent désormais des logiciels malveillants dont le but principal est d'échapper à la détection. Diverses techniques sont utilisées. Certains logiciels malveillants, par exemple, trompentantivirusprogrammes en changeant son serveur pour qu'il ne corresponde plus à la liste noire de l'antivirus. Une autre technique d'évasion consiste à configurer le malware pour qu'il s'exécute à certains moments ou à la suite de certaines actions entreprises par l'utilisateur. Par exemple, un pirate informatique peut configurer un logiciel malveillant pour qu'il s'exécute pendant les périodes vulnérables comme le démarrage, puis qu'il reste en veille le reste du temps.

ransomware de détournement de mots

Comme s'il ne suffisait pas de découvrir qu'un fichier apparemment sûr est en fait un cheval de Troie, les experts en sécurité ont maintenant trouvé un ransomware caché dans les fichiers Word. Les macros Office – de petits fichiers configurables qui déclenchent une série d'actions automatiques – semblent encore plus susceptibles d'être infectées par des ransomwares, probablement parce que les utilisateurs sont invités à les télécharger. En février, les chercheurs ont identifié « Locky », un ransomware qui arrive grâce à une macro malveillante dans un document Word.

Réseaux de zombies de routeur

Un botnet est une série d'ordinateurs ou d'autres appareils connectés à Internet que les pirates informatiques utilisent pour diffuser du spam ou des logiciels malveillants sur d'autres PC.

cómo eliminar mensajes en messenger en iphone

Si votre routeur, votre ordinateur portable ou même votre thermostat « intelligent » fait partie d'un botnet, vous n'en aurez presque certainement aucune idée. Et si vous ne le savez pas, comment pouvez-vous y remédier ?

Oignon ransomware

Tor (également connu sous le nom de routeur à l'oignon) est un logiciel gratuit qui vous permet de naviguer et de communiquer de manière anonyme. Vous ne pouvez pas être suivi par votre FAI, Microsoft ou quiconque. Il est utilisé par les journalistes pour protéger leurs sources et par les dénonciateurs qui signalent des atrocités de guerre.

Malheureusement, il est également très populaire auprès des pirates informatiques, qui utilisent Tor pour discuter et distribuer des logiciels malveillants sans être suivis. Le pauvre vieux Tor a même vu son surnom souillé par des criminels qui ont créé un ransomware de cryptage appelé « Onion ».

Une autre variante secrète du ransomware est CryptoWall 4, une nouvelle version du célèbre ransomware qui a été mise à jour pour échapper à la détection sur les PC des victimes.

Scannez votre PC pour les processus douteux

La nouvelle génération de logiciels malveillants furtifs n'a généralement pas de signes révélateurs évidents, tels que des pop-ups étranges.

Le cheval de Troie Carberp est un excellent (enfin, remarquable) exemple de malware qui est reconstruit à maintes reprises pour le rendre beaucoup plus difficile à détecter. Il est peu probable qu'il apparaisse dans les scanners manuels de logiciels malveillants ou même dans une analyse antivirus complète.

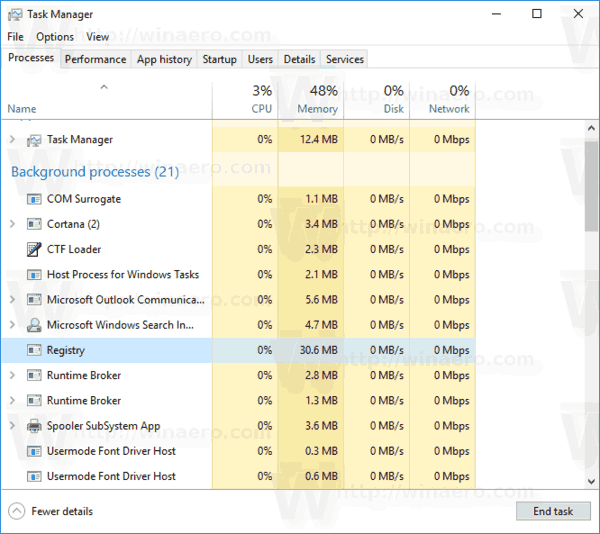

Une option consiste à utiliser des outils tels que le gestionnaire de démarrage gratuit Autoruns, qui répertorie tous les processus, services et tâches actifs ou ayant été actifs sur votre PC, y compris les programmes malveillants. Il est principalement utilisé pour arrêter les processus indésirables en cours d'exécution au démarrage, mais c'est aussi un outil génial pour traquer les éléments mystérieux que vous n'avez pas installés et dont vous ne comprenez pas le rôle. La plupart de ces processus (en particulier les logiciels malveillants cachés) n'apparaîtront pas dans le Gestionnaire des tâches, alors ne vous embêtez même pas à les utiliser.

Le principal inconvénient d'Autoruns est que ses listes sont d'une longueur intimidante. Utilisez le menu Options pour l'affiner petit à petit. Cochez Masquer les emplacements vides, puis Masquer les entrées Microsoft et attendez que la liste s'actualise pour qu'elle ne contienne que les éléments tiers actifs. Lisez-le maintenant et, si vous voyez quelque chose que vous ne reconnaissez pas, faites un clic droit dessus et cliquez sur Rechercher en ligne (ou appuyez sur Ctrl+M) pour lancer une recherche Google dans votre navigateur.

Google recherchera le nom complet du fichier associé au processus et proposera des liens vers des pages pertinentes sur des sites de sécurité tels que File.net (www.file.net), qui révèle si certains fichiers sont sûrs ; Bibliothèque de processus , qui explique ce qu'est un processus et pourquoi il s'exécute ; et l'excellente Dois-je le bloquer ? . La dernière version d'Autoruns (v13.51) intègre la base de données de vérification des fichiers VirusTotal et ajoute une option Vérifier VirusTotal au menu contextuel.

Scannez des zones spécifiques de votre PC

le Scanner en ligne gratuit de la société antivirus Eset n'est pas aussi en ligne qu'il le laisse entendre - ce n'est pas en fait un outil basé sur un navigateur. Nous avons d'abord été déçus par cela, car les outils basés sur un navigateur ont tendance à être plus rapides et plus faciles à utiliser que les logiciels installables traditionnels et, bien sûr, n'impliquent pas d'avoir à s'attarder sur un processus d'installation.

Mais Eset Online Scanner vaut le détour, car il vous permet de rechercher les logiciels malveillants cachés et les fichiers douteux dans certains dossiers et zones de votre PC - et c'est beaucoup plus rapide qu'une analyse complète.

Lorsque vous cliquez sur « Exécuter ESET Online Scanner », une deuxième fenêtre s'ouvre, vous invitant à télécharger ESET Smart Installer. Cliquez sur le lien bleu 'esetsmartinstaller_enu.exe', ouvrez-le, puis cliquez sur Exécuter si Windows vous y invite. Cochez la case « Conditions d'utilisation », puis cliquez sur Démarrer.

Lors de la configuration, cliquez sur « Activer la détection des applications potentiellement indésirables », puis ouvrez « Paramètres avancés » et cochez « Analyser les archives » et « Rechercher les applications potentiellement dangereuses », et laissez les deux autres cases cochées. C'est ici que vous pouvez sélectionner certains dossiers, d'autres destinations et même des fichiers spécifiques. L'outil intègre une technologie anti-furtivité, ce qui signifie qu'il peut détecter et nettoyer les fichiers cachés dans des dossiers dont vous ne saviez même pas qu'ils s'y trouvaient.

Notre bœuf principal avec Eset est son habitude faussement positive. Il a identifié à tort nos outils NirSoft préférés comme malveillants, et ils ne le sont certainement pas. Donc, avant de blitzer un fichier signalé comme louche, exécutez-le via VirusTotal en ligne pour un deuxième avis.

Découvrez où se cachent les fichiers douteux

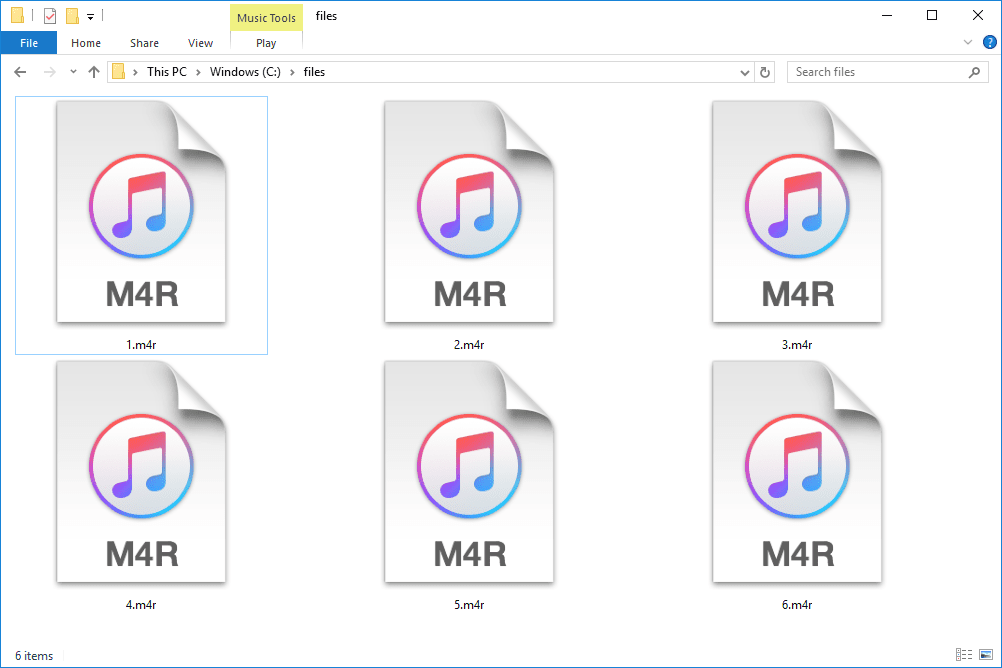

Outil portable gratuit Analyseur de course analyse tous les fichiers, pilotes et paramètres du système de démarrage de votre PC. Les logiciels malveillants aiment installer des fichiers de démarrage et les laisser de côté, ils s'exécutent donc constamment à partir du moment où vous démarrez votre PC.

Après l'analyse, l'outil révèle quels fichiers ne se comportent pas comme ils le devraient, en tirant des informations de sa base de données de plus de 900 000 fichiers système, y compris les fichiers EXE, DLL et SYS - précisément les types de fichiers que les logiciels malveillants aiment créer, infecter et/ou corrompre. , puis laissez derrière vous.

Pour obtenir le programme, cliquez sur Télécharger dans la barre de menu supérieure, puis cliquez sur Téléchargement de logiciel gratuit et enregistrez et exécutez le fichier. Dans la petite fenêtre du programme, vous avez le choix d'utiliser le 'mode débutant' ou le 'mode expert' - ce dernier vous permet d'apporter des modifications aux fichiers Windows qui se comportent mal, contrairement au mode débutant.

Scannez votre routeur pour les pirates de l'air

Vous ne considérez peut-être pas que votre routeur fait partie de votre ordinateur, mais c'est un élément essentiel de la configuration de votre PC - et c'est une cible de choix pour les attaques de botnet. De plus, il est peu probable que votre routeur recherche des bogues ou des problèmes à moins que votre Internet ne commence à fonctionner, il pourrait donc faire partie d'un botnet malveillant pendant des mois ou des années avant que vous n'en ayez la moindre idée.

La bonne nouvelle est qu'il est très facile de vérifier l'activité des botnets sur votre routeur et qu'il n'est pas nécessaire de télécharger ou d'installer un logiciel. Cliquez sur « Démarrer maintenant » sur le vérificateur de routeur en ligne gratuit de F-Secure et attendez quelques secondes pendant que l'outil recherche des activités malveillantes telles que des requêtes DNS qui ne finissent pas là où elles sont censées aller. S'il détecte une activité suspecte, vous serez guidé sur la marche à suivre.

Déracinez les rootkits que votre antivirus ne peut pas voir

Kaspersky Internet Security 2017 est l'un des produits antivirus les plus puissants et les plus précis que l'argent puisse acheter. Mais une chose qu'il ne peut pas faire est de déraciner les rootkits, ces contrebandiers invisibles qui piratent votre système d'exploitation pour s'assurer qu'ils restent cachés. Nous avons donc été ravis et soulagés d'entendre parler de Kaspersky TDSSKiller, qui cible spécifiquement les rootkits et n'entrera pas en conflit avec Kaspersky Internet Security ou votre autre choix d'antivirus installé (vous ne devriez avoir qu'un seul antivirus installé en arrière-plan, sinon ils annuleront effectivement chaque autre sortie).

TDSSKiller est gratuit et open source, et est disponible en versions installables et portables. Nous avons d'abord essayé de télécharger le portable à partir du site PortableApps.com, mais cela impliquait d'installer d'abord la plate-forme PortableApps.

Pour éviter ces tracas, téléchargez la «Version ZIP» à partir du site miroir de téléchargement sécurisé BipOrdinateur , qui héberge également l'un de nos outils de suppression de fichiers indésirables préférés, AdwCleaner .

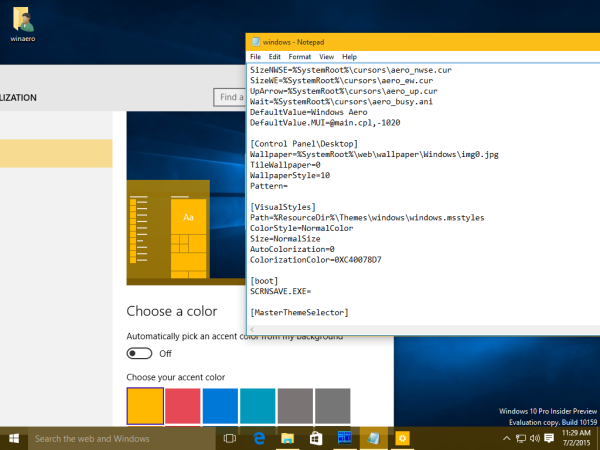

BleepingComputer dit que TDSSKiller ne fonctionne que sous Windows 8 et versions antérieures, mais il a bien fonctionné sur notre PC Windows 10. Téléchargez et extrayez le ZIP, puis exécutez le fichier programme. Il faudra quelques instants pour mettre à jour ses définitions de virus en premier. Cliquez sur « Démarrer l'analyse » pour rechercher et supprimer les rootkits et les « bootkits » cachés dans votre PC.

Préparez-vous au pire

Il y a de fortes chances qu'il y ait des logiciels malveillants sur votre PC. Le dernier Kaspersky Security Bulletin annuel indique que 34,2 % des ordinateurs ont été touchés par au moins une attaque de malware l'année dernière, mais nous pensons que le chiffre réel est un peu plus élevé.

L'enquête ne couvrait que les utilisateurs exécutant l'antivirus Kaspersky. Avec Norton Security, Kaspersky surpasse à plusieurs reprises nos tests antivirus effectués par notre équipe de sécurité à Laboratoires de technologie Dennis (DTL). Ainsi, l'incidence des logiciels malveillants sur les ordinateurs de ces utilisateurs est susceptible d'être inférieure à celle des ordinateurs exécutant des logiciels moins puissants ou sans antivirus du tout.

LIRE SUIVANT : Notre guide du meilleur logiciel antivirus 2017

Plus précisément, le rapport n'inclut que les logiciels malveillants qui ont été repérés. Les logiciels malveillants non détectés ne pouvaient, par définition, pas être inclus. Pour m'assurer que je n'étais pas paranoïaque, j'ai demandé à DTL s'ils pensaient qu'il y avait des logiciels malveillants dans nos PC. Je m'attendais à une réponse compliquée qui signifiait peut-être, mais la réponse était définitivement sans équivoque.

Surveillez les premiers signes

Si vous voulez bien nous pardonner, nous utiliserons à nouveau l'analogie avec la maladie. Au moment où vous êtes trop malade pour sortir du lit, quelque chose peut être très mal et difficile à traiter. Les premiers signes d'infection sont beaucoup plus subtils. Ils ne sont peut-être pas difficiles à voir, mais ils sont difficiles à reconnaître pour ce qu'ils sont vraiment.

De même, au moment où une demande de ransomware est affichée sur votre écran ou que votre logiciel refuse de s'exécuter, les logiciels malveillants se sont manifestement emparés de votre système et seront difficiles à éliminer. Cela peut même être impossible, à moins que vous ne fassiez la redoutable installation propre. Il est donc avantageux d'apprendre les signes les moins évidents.

Ne blâmez pas votre navigateur lent sur Internet

Si votre navigateur est soudainement devenu terriblement lent et sujet aux plantages, votre premier réflexe peut être de prendre le téléphone de votre FAI et de lui donner une partie de votre esprit. Épargnez-leur votre fureur, au moins jusqu'à ce que vous ayez vérifié que le ralentissement n'est pas causé par quelque chose de plus sinistre.

Les coupables les plus probables sont des barres d'outils tierces et d'autres PUP (« programmes potentiellement indésirables » – une expression bien trop polie) qui se sont installés sur votre PC lorsque vous avez installé un logiciel gratuit. Ils prétendent être quelque chose qu'ils ne sont pas (comme un moteur de recherche utile) ou ne divulguent pas complètement certaines des choses qu'ils vont faire (comme suivre votre activité de navigation). Ils drainent également la puissance du processeur, empêchent les autres programmes de fonctionner correctement et peuvent être extrêmement intimidants.

Kaspersky et certaines autres sociétés antivirus ne classent pas les PPI comme logiciels malveillants, mais cela commence à changer - à juste titre. MOYENNE , par exemple, active la défense contre les PUP et les logiciels espions par défaut. Nous espérons voir des politiques similaires adoptées par toutes les sociétés AV.

Un problème important avec ces navigateurs-porcs cachés est que si vous les supprimez, ils se régénèrent souvent. En effet, beaucoup d'entre nous utilisent des outils de synchronisation pour conserver les mêmes signets et extensions sur nos ordinateurs, ordinateurs portables et autres appareils. Une fois qu'un fichier PUP est masqué dans Chrome Sync, par exemple, il peut être impossible de le supprimer à moins que vous n'arrêtiez d'utiliser Chrome Sync. Croyez-nous, nous avons tout essayé.

Pour éliminer les extensions de navigateur gênantes, exécutez l'outil gratuit Auslogics Browser Care. Il identifie et supprime automatiquement les extensions douteuses. Lors de l'installation, décochez « Lancer le programme au démarrage de Windows ». Ce programme n'a pas besoin de s'exécuter en permanence en arrière-plan, et s'il s'exécute au démarrage, Windows mettra plus de temps à se lancer.

compruebe si un teléfono está desbloqueado

Écarter d'autres causes de crash

Les plantages réguliers et inexpliqués font partie des signes évidents d'infection par des logiciels malveillants, mais ils peuvent également être causés par des pilotes défectueux et d'autres défaillances matérielles.

Pour exclure les coupables matériels, commencez par l'outil gratuit Qui s'est écrasé , qui vient d'être mis à jour pour prendre en charge Windows 10.

Cliquez sur Télécharger en haut de la page, faites défiler jusqu'à « WhoCrashed 5.51 » sous Crash Analysis Tools, puis cliquez sur « Download free home edition ». Enregistrez et exécutez le programme d'installation ; il n'y a pas de déchets à retirer. Cliquez sur Analyser pour diagnostiquer les plantages. En plus de générer une liste de suspects, le programme vous fournit également un rapport en anglais simple qui est beaucoup plus informatif que les propres journaux de crash compliqués de Windows.

Si vous préférez ne pas installer de logiciel, utilisez la version portable de l'outil gratuit de NirSoft BlueScreenView . Il vous donne toute une série d'informations sur ce qui s'est passé lors des plantages et vous permet d'exécuter une recherche instantanée sur Google pour les bogues qui leur sont associés. Si les pilotes et autres défauts matériels ne semblent pas être à l'origine de vos plantages, les logiciels malveillants sont probablement les coupables.

Signes à surveiller…

- Vous ne pouvez pas obtenir un accès administrateur sur votre propre PC

- Vos recherches sur Internet ne cessent d'être redirigées

- Un fichier est corrompu de manière inattendue ou ne s'ouvre pas

- Vos mots de passe ont changé

- Les personnes de votre liste d'adresses reçoivent des spams de votre part

- Les programmes s'ouvrent momentanément puis se ferment, vous ne pouvez donc pas les utiliser

- Un fichier a disparu de manière inattendue

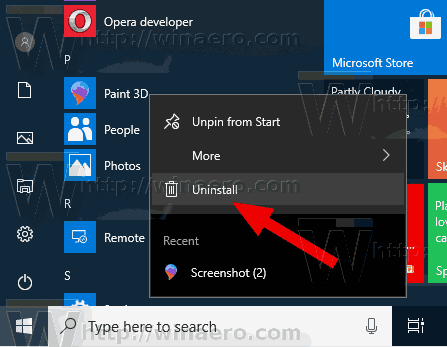

- Vous trouvez des programmes dans Toutes les applications (sous Windows) ou Autoruns que vous n'avez pas installés

- Votre PC continue de se connecter à Internet, même lorsque vous ne l'utilisez pas

- Votre imprimante imprime des pages que vous ne lui avez pas demandées

- La page d'accueil de votre navigateur change et des barres d'outils supplémentaires apparaissent

- Votre antivirus et vos scanneurs de logiciels malveillants ne s'ouvrent ou ne s'exécutent pas