Dans un monde où nous utilisons Internet pour presque tout, les violations de données, les failles de sécurité, les logiciels malveillants et les virus sont devenus très courants. Par exemple, nous nous souvenons du ransomware WannaCry qui affectait d'innombrables ordinateurs dans tout le pays, y compris les systèmes commerciaux. Un ransomware affectant des ordinateurs sans fin dans le monde est généralement très rare, mais les ransomwares, virus, malwares et autres ne le sont pas. En fait, les ordinateurs des gens sont infectés quotidiennement par des ransomwares, des virus, des logiciels malveillants et d’autres types de logiciels nuisibles - c’est pourquoi la protection contre les programmes malveillants et les virus est si régulièrement vantée.

Les logiciels malveillants et autres sont facilement transférés sur votre ordinateur en téléchargeant des fichiers, en particulier si vous téléchargez à partir d'un site Web qui n'est pas fiable ou qui semble incomplet. Alors, comment pouvons-nous savoir que les fichiers que nous téléchargeons sonten faitce que nous voulions télécharger, ou du moins ne sont-ils pas tracés avec des logiciels malveillants? Il peut être difficile de vérifier par vous-même, mais il existe encore des moyens de vérifier l'intégrité d'un fichier.

Pourquoi la vérification de l'intégrité des fichiers est-elle importante

Je le répète, il est si important de vérifier l’intégrité d’un fichier (essentiellement pour vérifier son authenticité), afin de ne pas télécharger accidentellement des logiciels malveillants, virus, ransomwares et autres logiciels nuisibles sur votre ordinateur. Dans la plupart des cas, votre logiciel antivirus ou anti-malware attrapera tous les virus téléchargés avant qu'ils ne puissent nuire, mais ils sont toujours quelque chose que vous ne voulez pas télécharger volontairement, surtout si votre antivirus est passé ou manquer le malware téléchargé. Juste un exemple concret: les systèmes d'exploitation et les programmes anti-malware ne disposaient pas des informations dont ils avaient besoin pour détecter et se débarrasser de WannaCry avant qu'il ne soit trop tard.

Dans cet esprit, vous n'avez pas besoin de logiciels malveillants ou de virus qui dépassent votre antivirus, bloquent votre système, causent des dommages irréversibles à des fichiers importants, accèdent à des informations qu'ils ne devraient pas avoir, etc. Pour ce faire, vous en débarrasser et résoudre le problème vous causerait beaucoup de temps, une perte de fichier potentielle et peut-être une bonne partie de la modification si vous devez apporter votre système à un atelier de réparation d'ordinateurs.

Comme vous pouvez le voir, la vérification de l'intégrité des fichiers est si importante. Ne consacrer que quelques minutes à la vérification de l’authenticité d’un fichier peut vous faire économiser des heures, des pertes de fichiers et éventuellement de l’argent.

Vous ne pouvez pas toujours éviter les problèmes

La vérification de l'intégrité des fichiers peut éviter de graves dommages à votre ordinateur. Cependant, il convient de noter que vous ne pouvez pas arrêter à 100% tous les problèmes - vous ne pouvez pas empêcher à 100% tous les logiciels malveillants ou virus d'endommager votre PC. Vous pouvez prendre certaines précautions et en vérifiant l'intégrité des fichiers, vous pouvez éviter la plupart des problèmes.

Étant donné que vous ne pouvez pas à 100% empêcher tous les problèmes de frapper votre PC, laissez-nous simplement répéter à quel point une bonne stratégie de sauvegarde est importante pour votre PC. Après tout, vous ne voulez pas prendre le risque de perdre des documents importants, qu’il s’agisse de souvenirs financiers, d’affaires ou même de précieux souvenirs. Prenez un moment pour consultez notre article sur la création de votre propre stratégie de sauvegarde , et une fois que vous avez suivi ces étapes, peu importe ce qui arrive à votre PC, voustoujoursau moins être en mesure de protéger vos données importantes.

Vérification de l'intégrité des fichiers

Pour vérifier et nous assurer qu'un fichier est authentique, nous devrons utiliser un outil de somme de contrôle. La plupart des outils de somme de contrôle sont des outils de ligne de commande, mais ne vous laissez pas effrayer. Ils sont extrêmement faciles à utiliser! Non seulement cela, mais la plupart sont gratuits à télécharger et ne vous coûteront pas un centime.

FCIV

Nous allons utiliser un programme appelé File Checksum Integrity Verifier. Ceci est un programme gratuit, et vous pouvez téléchargez et installez-le ici . Il fonctionne sous Windows 10, jusqu'à Windows XP et Windows 2000, ainsi que dans la plupart des systèmes d'exploitation serveur Windows.

Pour l'installer, accédez à votre emplacement de téléchargement (normalement le dossier Téléchargements dans la plupart des versions de Windows) et double-cliquez dessus pour démarrer l'installation. Suivez les étapes pour installer le programme, et lorsqu'il vous demande où l'extraire, extrayez-le sur votre bureau.

Une fois l'installation terminée, nous allons passer au programme afin que Windows puisse l'utiliser en ligne de commande comme n'importe quel autre outil. Nous devrons cliquer avec le bouton droit de la souris sur fciv.exe fichier que nous venons d'extraire sur le bureau et sélectionnezCopie.

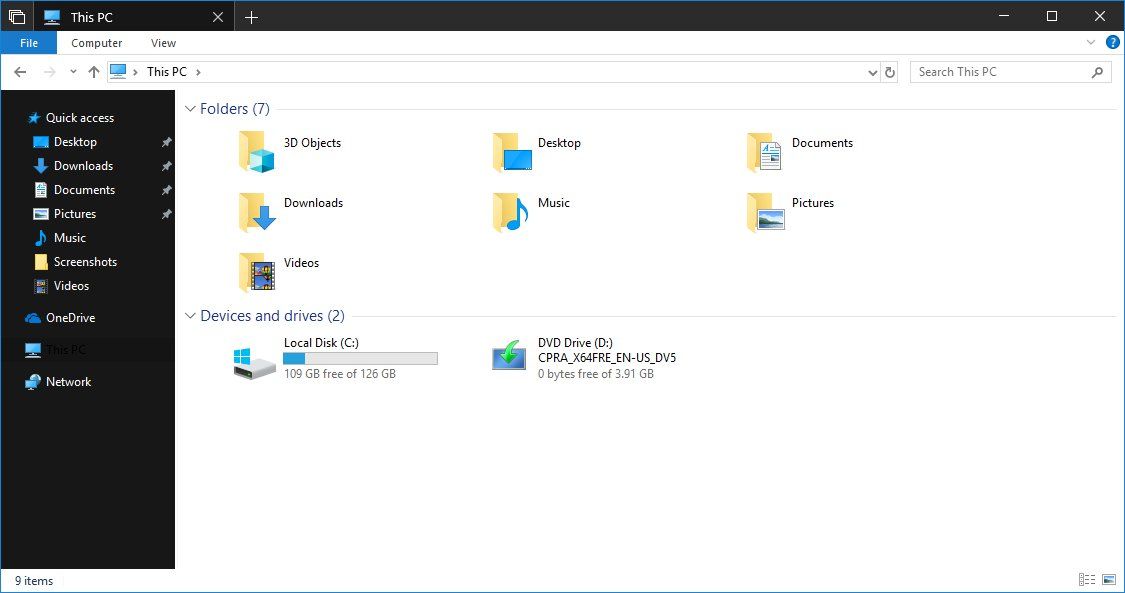

Ensuite, nous allons ouvrir l'Explorateur de fichiers et accéder à C :. Dans ce répertoire, vous devriez voir un les fenêtres dossier, cliquez simplement dessus avec le bouton droit de la souris et appuyez surPâte. Félicitations, nous devrions maintenant pouvoir accéder à notre vérificateur d'intégrité de la somme de contrôle des fichiers depuis n'importe où dans Windows.

transferir Candy Crush a un nuevo teléfono Android

Utilisation de FCIV

Maintenant que FCIV est configuré, nous pouvons commencer à vérifier l'intégrité des fichiers que nous téléchargeons. Tout d'abord, il convient de noter que nous ne pouvons pas toujours vérifier l'intégrité du fichier. Pour pouvoir vérifier l'intégrité, le propriétaire d'origine du fichier (c'est-à-dire la société ou le développeur) doit vous fournir une somme de contrôle. Un ami avec le fichier peut également le faire. Si nous n’avons pas de somme de contrôle du fichier, nous n’aurons rien à comparer avec notre propre somme de contrôle, ce qui rendra ce processus inutile. En règle générale, le fournisseur de téléchargement vous fournira une somme de contrôle sur la page Téléchargements du programme que vous téléchargez - dans 99% des cas, il s’agit d’un simple fichier texte contenant la valeur de la somme de contrôle. Ce sera généralement marqué comme un SHA-1 a ou a MD5 hash, qui est essentiellement une sortie d'un groupe de chaînes et de nombres (plus d'informations à ce sujet dans une minute).

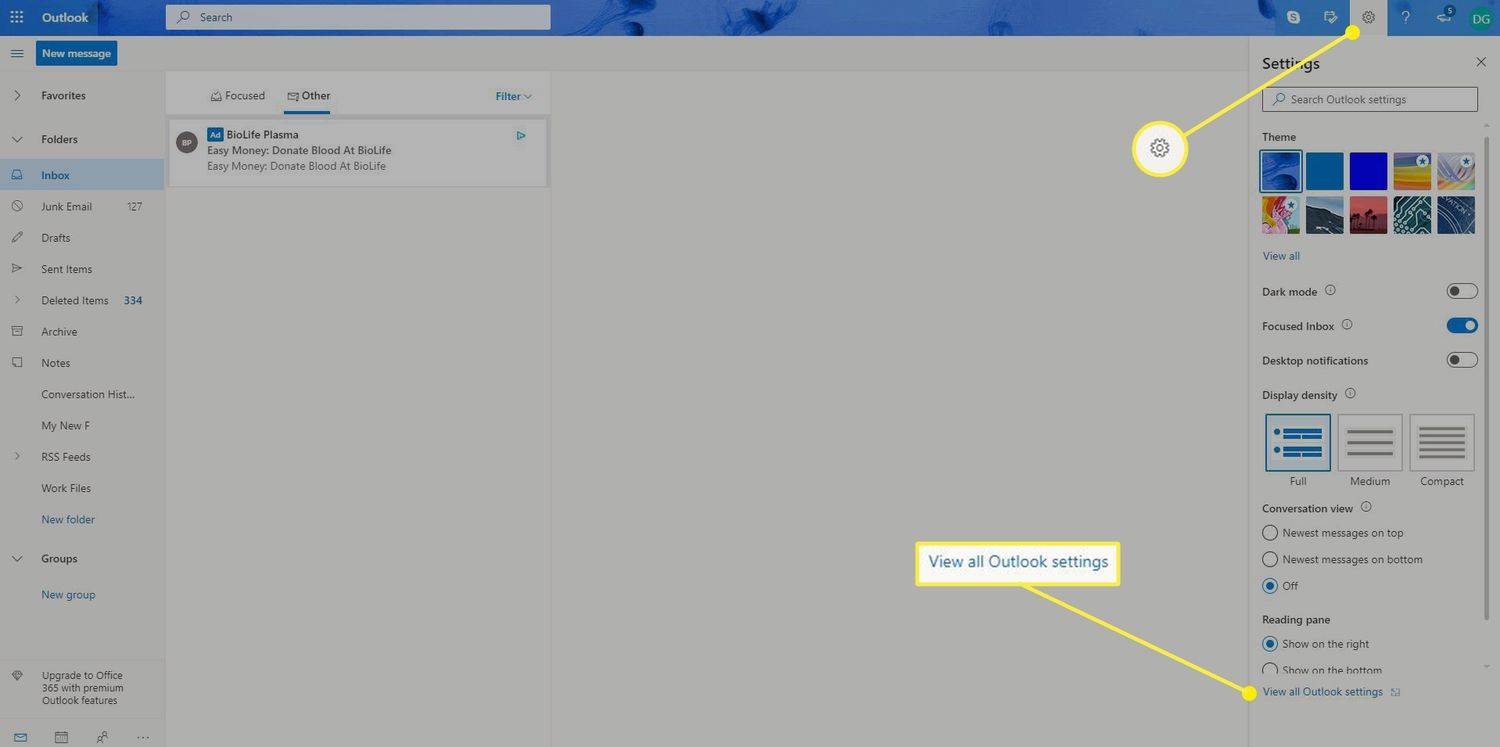

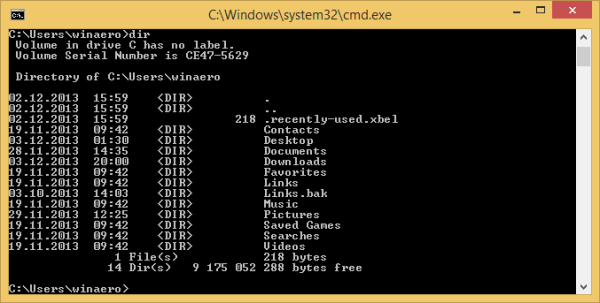

Ensuite, nous devons créer une somme de contrôle du fichier que nous vérifions. Dans Windows 10, accédez à votreTéléchargementsdossier. Tenez leChangementappuyez sur la touche tout en cliquant avec le bouton droit sur un espace blanc dans le dossier Téléchargements. Dans le menu contextuel, sélectionnez Ouvrez la fenêtre de commande ici . Ici, nous pouvons utiliser FCIV pour créer une somme de contrôle pour notre fichier.

C’est simple: dans la fenêtre d’invite de commandes, saisissez fciv -sha1> nomfichier.txt . Voici ce que fait cette commande: nous disons au programme FCIV de créer une somme de contrôle avec le hachage SHA-1 du fichier sélectionné, et de sortir cette valeur dans un fichier texte avec le nom de votre choix (il devrait apparaître dans votre Dossier Téléchargements). Dans le monde réel, cela ressemblerait à ceci: fciv steam.exe -sha1> steamchecksum1.txt .

Ensuite, vous ouvrirez ce fichier .txt et vous devriez voir une longue chaîne de chiffres et de lettres. Il vous montrera la version de File Checksum Integrity Verifier que vous utilisez, ci-dessous il vous donnera la valeur de la somme de contrôle (la chaîne de chiffres et de lettres) suivie du nom de fichier que vous avez vérifié. Ensuite, vous pouvez prendre cette valeur et vous assurer qu'elle correspond à la valeur de la somme de contrôle que vous avez obtenue d'un ami ou de la société propriétaire du fichier.

S'il ne correspond pas, téléchargez à nouveau le fichier (quelque chose a pu mal tourner pendant le processus de téléchargement), et s'il ne correspond toujours pas, vous n'obtenez pas le fichier d'origine pour une raison quelconque (peut-être parce que quelque chose malveillant lui est arrivé). Dans ce cas, vous pouvez essayer une autre source de téléchargement et réessayer le processus de somme de contrôle. Si vous ne parvenez pas à faire correspondre la somme de contrôle, ne pas installer le fichier. Vous pourriez mettre votre ordinateur (ainsi que toutes vos données) en danger. Si la valeur de la somme de contrôle que vous avez obtenue de FCIV ne correspond pas à la valeur de la somme de contrôle qui vous a été fournie, cela signifie que le contenu du fichier a changé par une personne autre que le développeur.

Malheureusement, bien que FCIV soit encore assez couramment utilisé, il n'a pas été mis à jour pour les nouveaux hachages, tels que SHA256 - cela dit, vous pourriez avoir plus de chance avec CertUtil ou une fonction pour PowerShell (nous y reviendrons dans une minute) .

CertUtil

CertUtil est un autre programme Microsoft intégré à Windows. C’est un autre outil de ligne de commande, fonctionne de la même manière que FCIV, mais peut vérifier les hachages les plus récents tels que SHA256 et SHA512. Plus précisément, vous pouvez générer et vérifier les hachages suivants:MD2, MD4, MD5, SHA1, SHA256, SHA384, etSHA 512.

Encore une fois, il fonctionne de la même manière que FCIV, mais les commandes sont légèrement différentes. Pour l'utiliser, vous devez ouvrir l'invite de commande et saisir cette formule: certutil -hashfile filepath hashtype . Donc, dans le monde réel, cela ressemblerait à quelque chose comme ceci: certutil -hashfile C: DownloadsSteam.exe SHA512 . Sous la partie hashtype, ou au lieu de SHA512, vous voudrez utiliser le même type de hachage que celui fourni par le développeur avec son programme.

CertUtil vous donnera ensuite la longue chaîne de chiffres et de lettres, puis vous devrez la faire correspondre avec la somme de contrôle que le développeur vous a donnée. Si cela correspond, vous devriez être prêt à installer le fichier. Si ce n’est pas le cas, faites ne pas poursuivez l'installation (essayez de télécharger à nouveau, ou de télécharger à nouveau à partir d'un autre site, ou signaler un problème au développeur).

PowerShell

Si vous êtes passé au-delà de l'invite de commande et que vous utilisez PowerShell pour tous vos programmes et commandes de ligne de commande, le processus est un peu différent. Au lieu d'utiliser CertUtil, nous allons utiliser la fonction intégrée Get-FileHash une fonction. Par défaut, PowerShell utilise SHA256, donc si vous deviez entrer dans la commande pour générer la somme de contrôle sans l'algorithme défini (c'est-à-dire SHA512), il serait par défaut SHA256.

Pour générer votre hachage de somme de contrôle, ouvrez PowerShell. Ensuite, tapez simplement Get-FileHash filepath pour obtenir votre résultat de hachage - dans le monde réel, cela ressemblerait à ceci: Get-FileHash C: UsersNameDownloadsexplorer.jpg , et cela produirait le résultat ci-dessus (image ci-dessus).

Pour changer l'algorithme utilisé, vous devez taper le chemin de votre fichier, suivi de la commande -Algorithm et du type d'algorithme que vous souhaitez utiliser. Cela ressemblerait à ceci: Get-FileHash C: UsersNameDownloadsexplorer.jpg -Algorithme SHA512

Maintenant, assurez-vous simplement que le hachage est identique au hachage qui vous a été fourni par le développeur du programme que vous téléchargez.

¿Cómo se numeran las páginas en los documentos de Google?

Linux

Le processus est similaire dans la plupart des distributions Linux; cependant, vous pouvez sauter pas mal d'étapes, car le programme MD5 Sums est pré-installé dans le cadre du paquet GNU Core Utilities.

C'est en fait assez simple à utiliser. Ouvrez simplement le terminal, tapez md5sum filename.exe et il affichera la valeur de la somme de contrôle dans Terminal. Vous pouvez comparer deux valeurs de somme de contrôle en tapant deux noms de fichiers, comme ceci: md5sum budget1.csv budget1copy.csv . Cela affichera les deux valeurs de somme de contrôle dans le terminal, vous permettant de vérifier qu'elles sont toutes les deux identiques. Pour vérifier un fichier, vous pouvez ou non avoir besoin de vous assurer que Terminal est dans le répertoire dudit fichier - vous pouvez changer de répertoire en utilisant le CD commande (c.-à-d. cd public_html ).

Fermeture

En suivant les étapes ci-dessus, nous vous avons montré comment comparer les valeurs de somme de contrôle sur des fichiers spécifiques pour vérifier s’il s’agit de fichiers authentiques ou s’ils ont été modifiés de manière malveillante. Gardez à l'esprit qu'une valeur de somme de contrôle modifiée ne signifie pas toujours que quelque chose de malveillant est arrivé au fichier - cela peut également provenir d'erreurs dans le processus de téléchargement. En téléchargeant à nouveau le fichier et en réexécutant la somme de contrôle, vous pouvez réduire la valeur modifiée à une erreur de téléchargement ou à une attaque malveillante possible (et potentielle). N'oubliez pas que si une valeur de somme de contrôle ne correspond pas, ne pas installer le fichier - vous pourriez vraiment mettre votre PC en danger! Et n'oubliez pas que vous ne pouvez pas empêcher tous les problèmes malveillants, alors assurez-vous d'avoir un bonne stratégie de sauvegarde en place avant que le pire n'arrive!