Par Adam Shepherd

L'histoire de la façon dont 12 hackers auraient corrompu la démocratie la plus puissante du monde pour mettre Donald Trump au sommet

Après plus de deux ans d'accusations, de récriminations, de démentis et de spéculations, l'enquête de l'avocat spécial Robert Mueller sur une éventuelle ingérence dans l'élection présidentielle américaine de 2016 l'a conduit en Russie. Dans le cadre d'une vaste enquête sur l'influence des acteurs étatiques russes sur les élections, le ministère de la Justice a officiellement inculpé 12 membres du renseignement militaire russe de diverses infractions de piratage.

Le président Vladimir Poutine a nié tout acte répréhensible au nom de la Russie et de ses agents et a été publiquement soutenu par le président Trump. Malgré la condamnation du président de la Chambre des représentants américaine Paul Ryan, de nombreuses personnalités publiques et politiques et même de son propre directeur du renseignement national, Trump a déclaré qu'il ne voyait aucune raison pour laquelle la Russie tenterait d'influencer les élections.

Il est ensuite revenu sur cette affirmation, affirmant qu'il acceptait les conclusions de la communauté du renseignement selon lesquelles la Russie s'était mêlée aux élections de 2016, mais a également déclaré que cela pouvait aussi être d'autres personnes, réitérant ses affirmations selon lesquelles il n'y avait pas du tout de collusion.

Les allégations s'inscrivent dans un contexte d'agression croissante de la Russie sur la scène mondiale; le pays contrôle toujours la péninsule de Crimée qu'il a saisie de force en 2014, on prétend qu'il a contribué à orchestrer la victoire de Vote Leave lors du référendum sur le Brexit, et le Royaume-Uni a accusé la Russie d'empoisonner des personnes sur le sol britannique à l'aide d'agents neurotoxiques mortels.

Voir liés Les dix principales techniques de piratage des mots de passe utilisées par les pirates

Malgré les protestations de Trump, les communautés de la cybersécurité et du renseignement sont presque unanimes à admettre que la Russie a volé les élections de 2016, en utilisant une campagne sophistiquée de cyber-guerre et de guerre de l'information pour garantir le résultat souhaité.

Mais si oui, comment l'ont-ils fait?

Grâce à l'acte d'accusation émis contre les agents russes, nous avons maintenant une assez bonne idée de la façon dont le piratage aurait été effectué. Le dossier de Mueller comprend des détails tels que les dates, les méthodes et les vecteurs d’attaque, ce qui nous permet de construire une chronologie détaillée de la façon dont exactement 12 hommes russes ont pu faire dérailler la démocratie la plus puissante du monde. Cet article explore comment cela aurait pu se produire, sur la base des accusations énoncées dans l'acte d'accusation de Mueller.

LIRE SUIVANT: Les comptes russes ont dépensé 76000 £ pour les annonces électorales de 2016

Les cibles

L'objectif du gouvernement russe lors de l'élection de 2016 semble clair: faciliter l'élévation de Donald J. Trump au poste de président des États-Unis, par tous les moyens nécessaires.

Pour ce faire, les Russes devaient trouver un moyen de retirer son candidat rival du conseil d'administration, ce qui les a amenés à cibler quatre principaux partis avec une campagne de piratage sophistiquée et à long terme.

DCCC

Le comité de campagne démocrate du Congrès (ou «D-trip», comme on l’appelle familièrement) est chargé d’élire le plus de démocrates possible à la Chambre des représentants des États-Unis, de fournir un soutien, des conseils et un financement aux candidats potentiels aux courses au Congrès.

DNC

Organe directeur du Parti démocrate des États-Unis, le Comité national démocrate est chargé d’organiser la stratégie globale des démocrates, ainsi que d’organiser la nomination et la confirmation du candidat à la présidence du parti à chaque élection.

Hillary Clinton

L'ancienne secrétaire d'État d'Obama, Hillary Clinton, a battu Bernie Sanders pour devenir la candidate démocrate à la présidentielle aux élections de 2016, la plaçant dans la ligne de mire de Donald Trump et du gouvernement russe.

John Podesta

Un vétéran de longue date de la politique de DC, John Podesta a servi sous les deux précédents présidents démocrates, avant d'agir en tant que président de la campagne présidentielle 2016 d'Hillary Clinton.

Le GRU Douze

Les douze pirates présumés travaillent pour le GRU - l’organisme de renseignement étranger d’élite du gouvernement russe. Tous sont des officiers militaires de divers grades, et tous faisaient partie d'unités spécifiquement chargées de pervertir le cours de l'élection.

Selon l’acte d’accusation de Mueller, l’unité 26165 était chargée de pirater le DNC, le DCCC et les individus affiliés à la campagne de Clinton. L'unité 74455 était apparemment chargée d'agir en tant que propagandistes secrets, de divulguer des documents volés et de publier du contenu anti-Clinton et anti-démocrate via divers canaux en ligne.

Les professionnels de la sécurité connaissent peut-être mieux les noms de code donnés à ces deux unités lors de leur découverte en 2016: Cozy Bear et Fancy Bear.

Les 12 hackers impliqués seraient:

| Nom | Rôle | Rang |

| Viktor Borisovich Netyksho | Commandant de l'unité 26165, responsable du piratage de DNC et d'autres cibles | Inconnu |

| Boris Alekseyevich Antonov | Supervision des campagnes de pêche sous-marine pour l'unité 26165 | Majeur |

| Dmitry Sergeyevich Badin | Chef de service adjoint d'Antonov | Inconnu |

| Ivan Sergueïevitch Yermakov | Conduite d'opérations de piratage pour l'unité 26165 | Inconnu |

| Aleksey Viktorovich Lukashev | Attaques de harponnage menées pour l'unité 26165 | 2nd Lieutenant |

| Sergueï Aleksandrovitch Morgatchev | Supervision du développement et de la gestion des logiciels malveillants pour l'unité 26165 | Lieutenant Colonel |

| Nikolay Yuryevich Kozachek | Développement de logiciels malveillants pour l'unité 26165 | Lieutenant Capitaine |

| Pavel Vyacheslavovich Yershov | Logiciel malveillant testé pour l'unité 26165 | Inconnu |

| Artem Andreïevitch Malyshev | Logiciel malveillant surveillé pour l'unité 26165 | 2nd Lieutenant |

| Aleksandr Vladimirovich Osadchuk | Commandant de l'unité 74455, responsable de la fuite de documents volés | Colonel |

| Aleksey Aleksandrovich Potemkine | Administration supervisée de l'infrastructure informatique | Inconnu |

| Anatoliy Sergeyevich Kovalev | Conduite d'opérations de piratage pour l'unité 74455 | Inconnu |

LIRE SUIVANT: Les entreprises de technologie divulguent vos données au gouvernement

Comment le hack a été planifié

La clé de toute cyberattaque réussie est la planification et la reconnaissance. La première tâche des agents de l’unité 26165 a donc été d’identifier les points faibles de l’infrastructure de la campagne Clinton - faiblesses qui peuvent ensuite être exploitées.

15 mars:

Ivan Yermakov commence à scanner l’infrastructure du DNC afin d’identifier les appareils connectés. Il commence également à mener des recherches sur le réseau du DNC, ainsi que des recherches sur Clinton et les démocrates en général.

19 mars:

John Podesta craque pour un e-mail de spearphishing prétendument créé par Aleksey Lukashev et déguisé en alerte de sécurité Google, donnant aux Russes l'accès à son compte de messagerie personnel. Le même jour, Lukashev utilise des attaques de spearphishing pour cibler d'autres hauts responsables de la campagne, y compris le directeur de campagne Robby Mook.

21 mars:

Le compte de messagerie personnel de Podesta est nettoyé par Lukashev et Yermakov; ils s'en tirent avec plus de 50 000 messages au total.

28 mars:

Le succès de la campagne de spearphishing de Lukashev conduit au vol d’identifiants de connexion aux e-mails et de milliers de messages de diverses personnes liées à la campagne de Clinton.

6 avril:

Les Russes créent une fausse adresse e-mail pour un personnage bien connu du camp Clinton, avec une seule lettre de différence avec le nom de la personne. Cette adresse e-mail est ensuite utilisée par Lukashev pour harceler au moins 30 membres du personnel de campagne différents, et une employée du DCCC est amenée à remettre ses identifiants de connexion.

LIRE SUIVANT: Comment Google a déterré des preuves de l'ingérence de la Russie dans les élections américaines

Comment le DNC a été violé

Le travail de préparation initial maintenant achevé, les Russes avaient une forte implantation dans le réseau des démocrates grâce à une campagne de spearphishing très efficace. L'étape suivante consistait à tirer parti de cette position afin d'obtenir un accès supplémentaire.

7 avril:

Comme lors de la reconnaissance initiale en mars, Yermakov étudie les appareils connectés sur le réseau du DCCC.

12 avril:

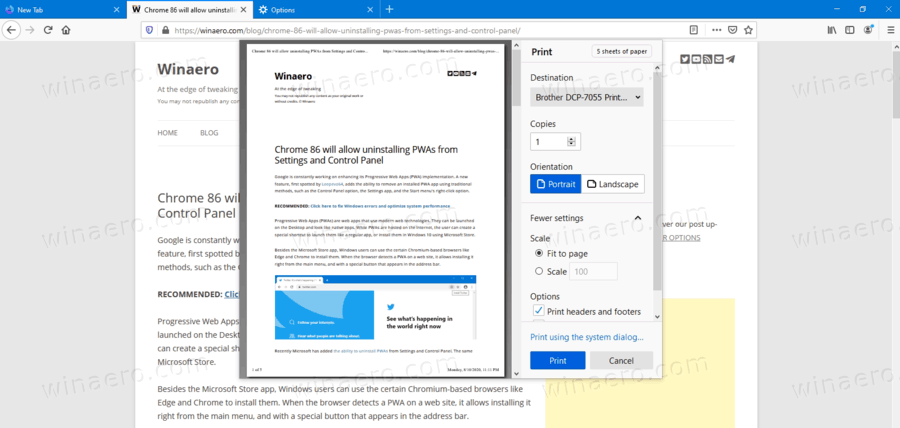

En utilisant les informations d'identification volées à un employé involontaire du DCCC, les Russes ont accès aux réseaux internes du DCCC. Entre avril et juin, ils installent diverses versions d’un logiciel malveillant appelé «X-Agent» - qui permet l’enregistrement à distance des frappes et la capture d’écran des appareils infectés - sur au moins dix ordinateurs DCCC.

Ce logiciel malveillant transmet les données des ordinateurs affectés à un serveur de l'Arizona loué par les Russes, qu'ils appellent un panneau AMS. À partir de ce panneau, ils peuvent surveiller et gérer à distance leurs logiciels malveillants.

14 avril:

Sur une période de huit heures, les Russes utilisent X-Agent pour voler des mots de passe pour les programmes de collecte de fonds et de sensibilisation des électeurs du DCCC, les accusations de Mueller, ainsi que pour surveiller les communications entre les employés du DCCC, y compris des informations personnelles et des coordonnées bancaires. Les conversations comprennent également des informations sur les finances de la DCCC.

15 avril:

Les Russes recherchent sur l'un des PC DCCC piratés divers termes clés, notamment «Hillary», «Cruz» et «Trump». Ils copient également des dossiers clés, comme celui intitulé «Benghazi Investigations».

18 avril:

cómo eliminar mensajes en facebook messenger en iphone

Le réseau du DNC est violé par les Russes, qui y accèdent en utilisant les informations d’identification d’un membre du personnel du DCCC autorisé à accéder aux systèmes du DNC.

19 avril:

Yershov et Nikolay Kozachek ont apparemment installé un troisième ordinateur en dehors des États-Unis, pour servir de relais entre le panneau AMS basé en Arizona et le malware X-Agent afin de brouiller la connexion entre les deux.

22 avril:

Plusieurs gigaoctets de données volées sur les PC DNC sont compressés dans une archive. Ces données comprennent la recherche de l'opposition et les plans d'opérations sur le terrain. Au cours de la semaine prochaine, les Russes utilisent un autre logiciel malveillant personnalisé - «X-Tunnel» - pour exfiltrer ces données du réseau de la DNC vers une autre machine louée dans l'Illinois, via des connexions cryptées.

13 mai:

À un moment donné en mai, le DNC et le DCCC se rendent compte qu'ils ont été compromis. Les organisations engagent la société de cybersécurité CrowdStrike pour extirper les pirates de leurs systèmes, tandis que les Russes commencent à prendre des mesures pour dissimuler leurs activités, telles que la suppression des journaux d'événements de certaines machines DNC.

25 mai:

Au cours d'une semaine, les Russes auraient volé des milliers d'e-mails dans les comptes professionnels des employés de DNC après avoir piraté le serveur Microsoft Exchange de DNC, tandis que Yermakov recherche les commandes PowerShell pour accéder et exécuter Exchange Server.

31 mai:

Yermakov commence à mener des recherches sur CrowdStrike et son enquête sur X-Agent et X-Tunnel, probablement dans le but de voir ce que la société en sait.

1er juin:

Le lendemain, les Russes tentent d’utiliser CCleaner - un outil gratuit conçu pour libérer de l’espace sur le disque dur - pour détruire les preuves de leur activité sur le réseau du DCCC.

LIRE SUIVANT: La Russie est-elle derrière une campagne mondiale de piratage informatique dans le but de voler des secrets officiels?

La naissance de Guccifer 2.0

Les Russes ont maintenant exfiltré une quantité substantielle de données du DNC. Ces informations, combinées au trésor des e-mails personnels de Podesta, leur donnent toutes les munitions dont ils ont besoin pour attaquer la campagne de Clinton.

8 juin:

DCLeaks.com est lancé, prétendument par les Russes, avec des pages Facebook et des comptes Twitter correspondants, afin de diffuser le matériel qu'ils ont volé à Podesta et à la DNC. Le site prétend qu'il est géré par des hacktivistes américains, mais l'acte d'accusation de Mueller soutient qu'il s'agit d'un mensonge.

14 juin:

CrowdStrike et le DNC révèlent que l'organisation a été piratée et accusent publiquement le gouvernement russe. La Russie nie toute implication dans l'attaque. Au cours du mois de juin, CrowdStrike commence à prendre des mesures pour atténuer le piratage.

15 juin:

En réponse à l'accusation de CrowdStrike, les Russes créent le personnage de Guccifer 2.0 comme un écran de fumée, affirme Mueller, destiné à semer le doute sur l'implication russe dans les hacks. Se faisant passer pour un seul pirate informatique roumain, l'équipe de Russes s'attribue le mérite de l'attaque.

Qui est Guccifer?

Bien que Guccifer 2.0 soit un personnage fictif créé par des agents russes, il est en fait basé sur une personne réelle. Le Guccifer original était un véritable hacker roumain qui a gagné en notoriété en 2013 après avoir publié des photos de George W. Bush qui avaient été piratées à partir du compte AOL de sa sœur. Le nom, dit-il, est un portemanteau de «Gucci» et «Lucifer».

Il a finalement été arrêté, soupçonné d'avoir piraté un certain nombre de responsables roumains et extradé vers les États-Unis. Les Russes espéraient vraisemblablement que les responsables supposeraient qu'il était également derrière les actions de Guccifer 2.0, malgré le fait qu'il avait déjà plaidé coupable à des accusations fédérales en mai.

20 juin:

À ce stade, les Russes ont eu accès à 33 points d'extrémité DNC. CrowdStrike, quant à lui, a éliminé toutes les instances de X-Agent du réseau du DCCC - même si au moins une version de X-Agent restera active dans les systèmes du DNC jusqu'en octobre.

Les Russes passent plus de sept heures à essayer sans succès de se connecter à leurs instances X-Agent avec le réseau DCCC, ainsi qu'à essayer d'utiliser des informations d'identification précédemment volées pour y accéder. Ils purgent également les journaux d’activité du panneau AMS, y compris l’historique de connexion et les données d’utilisation.

22 juin:

WikiLeaks aurait envoyé un message privé à Guccifer 2.0 lui demandant d'envoyer tout nouveau matériel concernant Clinton et les démocrates, déclarant que cela aura un impact beaucoup plus important que ce que vous faites.

18 juillet:

WikiLeaks confirme la réception d'une archive de 1 Go de données DNC volées et déclare qu'elle sera publiée dans la semaine.

22 juillet:

Fidèle à sa parole, WikiLeaks publie plus de 20 000 courriels et documents volés au DNC, à peine deux jours avant la Convention nationale démocrate. Le dernier e-mail publié par WikiLeaks est daté du 25 mai, à peu près le jour même du piratage du serveur Exchange du DNC.

LIRE SUIVANT: WikiLeaks dit que la CIA peut utiliser des téléviseurs intelligents pour espionner les propriétaires

27 juillet:

Lors d'une conférence de presse, le candidat à la présidentielle Donald Trump demande directement et spécifiquement au gouvernement russe de localiser une tranche des e-mails personnels de Clinton.

Le même jour, les Russes ciblent les comptes de messagerie utilisés par le bureau personnel de Clinton et hébergés par un fournisseur tiers.

15 août:

En plus de WikiLeaks, Guccifer 2.0 fournit également à un certain nombre d'autres bénéficiaires des informations volées. Cela inclut apparemment un candidat au Congrès américain, qui demande des informations sur son adversaire. Pendant cette période, les Russes utilisent également Guccifer 2.0 pour communiquer avec une personne qui est en contact régulier avec les principaux membres de la campagne Trump.

22 août:

Guccifer 2.0 envoie 2,5 Go de données volées (y compris les dossiers des donateurs et des informations personnellement identifiables sur plus de 2000 donateurs démocrates) à un lobbyiste d'État alors enregistré et à une source en ligne d'informations politiques.

Sept:

À un moment donné en septembre, les Russes ont accès à un service cloud qui contient des applications de test pour l'analyse des données DNC. À l'aide des propres outils intégrés du service cloud, ils créent des instantanés des systèmes, puis les transfèrent vers des comptes qu'ils contrôlent.

7 octobre:

WikiLeaks publie le premier lot d’e-mails de Podesta, suscitant la controverse et le tollé dans les médias. Au cours du mois prochain, l'organisation publiera les 50 000 e-mails prétendument volés sur son compte par Lukashev.

28 octobre:

Kovalev et ses camarades ciblent les bureaux des États et des comtés chargés d’administrer les élections dans les principaux États du swing, notamment la Floride, la Géorgie et l’Iowa, les États inculpés de Mueller.

Nov:

Au cours de la première semaine de novembre, juste avant les élections, Kovalev utilise un compte de messagerie falsifié pour spear phish sur 100 cibles qui sont impliqués dans l'administration et la supervision des élections en Floride - où Trump a gagné par 1,2%. Les e-mails sont conçus pour donner l'impression qu'ils provenaient d'un fournisseur de logiciels qui fournit des systèmes de vérification des électeurs, une entreprise que Kovalev a piratée en août, affirme Mueller.

8 novembre:

Contrairement aux prédictions des experts et des sondeurs, la star de télé-réalité Donald Trump remporte l'élection et devient président des États-Unis.

LIRE SUIVANT: 16 fois où le citoyen Trump a brûlé le président Trump

Que se passe-t-il maintenant?

Bien qu'il s'agisse incontestablement d'un moment marquant à la fois dans la géopolitique mondiale et la cybersécurité, de nombreux experts ont noté que la mise en accusation des 12 agents du GRU est un geste presque entièrement symbolique et qu'il est peu probable qu'elle conduise à des arrestations.

La Russie n'a pas de traité d'extradition avec les États-Unis et n'a donc aucune obligation de remettre les accusés à Mueller. C'est d'ailleurs la même raison pour laquelle le lanceur d'alerte de la NSA Edward Snowden est confiné en Russie depuis plusieurs années.

L'intention, selon certaines sources, est que ces actes d'accusation agissent comme un avertissement, faisant savoir à la Russie (et au monde) que les États-Unis poursuivent leur enquête.

En inditant, le parquet peut mettre dans le domaine public les faits et / ou allégations constatés par le grand jury, a déclaré l'avocat de la défense pénale Jean-Jacques Cabou. Ars Technica . Ici, le grand public peut être un public visé. Mais les procureurs descellent également les actes d'accusation pour envoyer un message à d'autres cibles.

L’enquête de Mueller devrait se poursuivre.

Cet article a été initialement publié sur le site sœur d'Alphr, IT Pro.