Une faille dans le service Find My iPhone d'Apple aurait pu être à l'origine d'une attaque qui a conduit à la compromission des comptes iCloud de centaines de célébrités.

cómo tachar texto en google docs

Un script Python de validation de principe développé par HackApp pour force brute, iCloud circulait en ligne depuis plusieurs jours avant des photos nues de 17 femmes célèbres, dontJeux de la faiml'actrice Jennifer Lawrence etScott PilgrimL'actrice principale Mary E Winstead est apparue en ligne - apparemment volée de leurs comptes iCloud.

Le pirate informatique a affirmé avoir des photos de plus de 100 célébrités féminines au total.

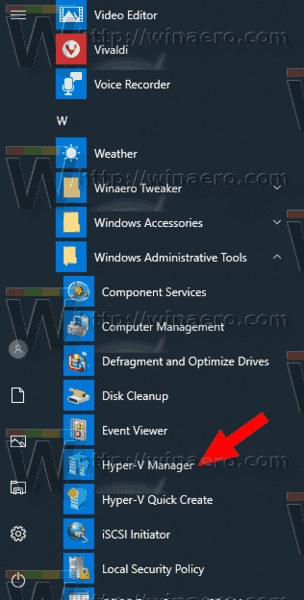

Le code permet apparemment aux attaquants de deviner les mots de passe à plusieurs reprises via Find My iPhone sans déclencher un verrouillage ou alerter la cible.

Une fois le mot de passe découvert, l'attaquant pouvait alors l'utiliser pour accéder à d'autres zones d'iCloud.

Apple a depuis réparé le trou, bien qu'il y ait réclamations faites sur Reddit que le patch n'est actif que dans certaines régions.

Cependant, le chercheur en sécurité Graham Cluley a affirmé qu'il était difficile de croire que cela aurait pu être utilisé avec succès contre un grand nombre de comptes sans détection dans un court laps de temps.

Une autre option proposée par Cluley et d'autres chercheurs est que les victimes de l'attaque avaient soit un mot de passe facile à deviner, soit des réponses de réinitialisation de mot de passe.

De nombreux sites vous proposent l'option «J'ai oublié votre mot de passe» ou vous demandent de sauter à travers les obstacles en répondant à des «questions secrètes» pour prouver votre identité, a déclaré Cluley.

Cependant, dans le cas d'une célébrité, il peut être particulièrement facile de déterminer le nom de son premier animal de compagnie ou le nom de jeune fille de sa mère avec une simple recherche sur Google, a-t-il ajouté.

Rik Ferguson, chercheur en sécurité chez Trend Micro, a aussi dit un «piratage» à grande échelle de l'iCloud d'Apple est peu probable, soulignant que même l'affiche originale n'avait pas prétendu que c'était le cas.

Comme Cluley, il a suggéré que l'attaquant avait peut-être utilisé le lien J'ai oublié mon mot de passe s'il connaissait déjà et avait accès aux adresses e-mail que les victimes utilisaient pour iCloud. Il a également suggéré que les célébrités en question avaient peut-être été victimes d'une attaque de phishing.

Réaction Twitter et menaces légales

compartir red de windows 10

Alors que les photos ont été initialement divulguées sur 4chan, il n'a pas fallu longtemps pour que les photos de Jennifer Lawrence en particulier commencent à apparaître sur Twitter.

En moins de deux heures environ, Twitter avait commencé à suspendre tous les comptes qui avaient publié l'une des photos volées, mais selon une chronologie deLe miroir , le réseau social jouait à un jeu de whack-a-mole, avec de nouvelles images continuant à apparaître pendant plus d'une heure après avoir commencé à agir.

Mary E Winstead s'est rendue elle-même sur Twitter pour appeler à la fois la personne qui a publié les photos et ceux qui les regardaient.

À ceux d'entre vous qui regardent des photos que j'ai prises avec mon mari il y a des années dans l'intimité de notre maison, j'espère que vous vous sentez bien dans votre peau.

- Mary E. Winstead (@M_E_Winstead) 31 août 2014

Cependant, elle a finalement dû se retirer de la plateforme pour s'éloigner des messages abusifs qu'elle recevait.

Faire une pause Internet. N'hésitez pas à consulter mes @ pour avoir un aperçu de ce que c'est que d'être une femme qui parle de quoi que ce soit sur Twitter

- Mary E. Winstead (@M_E_Winstead) 1 septembre 2014

Le porte-parole de Jennifer Lawrence a déjà déclaré qu’ils allaient intenter une action en justice contre toute personne distribuant les photos.

Il s'agit d'une violation flagrante de la vie privée. Les autorités ont été contactées et poursuivront en justice quiconque publiera les photos volées de Jennifer Lawrence, ont-elles déclaré.

En 2011, des mesures similaires ont été prises lorsque les courriels de 50 célébrités, dont Scarlett Johansson et Christina Aguilera, ont été piratés et des photos de nus volées et diffusées publiquement.

À la suite d'une enquête du FBI, l'auteur, Christopher Chaney de Jacksonville, en Floride, a été condamné à dix ans de prison.

Contre-mesures de sécurité

como agregar amigos en spotify

Bien que les non-célébrités soient moins susceptibles de voir leurs photos de nus distribuées aussi largement que celles d'une personne célèbre, cela peut se produire et continue de se produire.

Les spécialistes de la sécurité ont déclaré que cet incident devrait servir de rappel de l'importance de mettre en place des mesures de sécurité efficaces pour tout service en ligne et encourager les utilisateurs à être conscients de ce qui est téléchargé sur le cloud.

Les appareils d'aujourd'hui étant très désireux de transmettre des données à leurs propres services cloud respectifs, les utilisateurs doivent veiller à ce que les médias sensibles ne soient pas automatiquement téléchargés sur le Web ou sur d'autres appareils couplés, a déclaré Chris Boyd, analyste du renseignement sur les logiciels malveillants chez Malwarebytes.PC Pro.

Ferguson a suggéré qu'il était possible que les personnes qui avaient été victimes de l'attaque aient oublié ou ne se soient pas rendu compte qu'Apple synchronise automatiquement les photos de l'iPhone ou de l'iPad d'un utilisateur sur leur iCloud.

Dans ce cas, il semble que certaines des victimes aient pu croire que la suppression des photos de leur téléphone était suffisante, a-t-il déclaré.

Boyd et Ferguson recommandent tous deux de savoir si et comment les sauvegardes ou les clichés instantanés des données stockées dans un service cloud sont effectuées et comment elles peuvent être gérées.

Stefano Ortolani, chercheur en sécurité chez Kaspersky Lab, a également suggéré aux utilisateurs de sélectionner les données stockées dans le cloud et de désactiver la synchronisation automatique.

Vous pourriez également affirmer que les smartphones, qui sont continuellement connectés à Internet, ne sont pas le meilleur endroit pour les photos de nu, a déclaré Boyd - un sentiment partagé par Cluley et Ferguson.

PC Proa contacté Apple pour demander si l'entreprise était au courant d'un piratage à grande échelle de son service iCloud, mais n'avait pas reçu de réponse au moment de la publication.